Ik streef ernaar om applicaties te bouwen die veilig en efficiënt zijn, waarbij een goed autorisatiesysteem essentieel is om te bepalen wie welke acties mag uitvoeren, zonder onnodige complexiteit toe te voegen. In dit artikel gaan we een autorisatiesysteem modelleren voor een veilige en gebruiksvriendelijke autorisatie-oplossing.

Inhoudsopgave

Don’t roll your own

Wanneer je begint met het bouwen van een applicatie, kan het verleidelijk zijn om zelf een autorisatiesysteem te ontwikkelen. Toch is het vaak beter om gebruik te maken van bestaande, bewezen libraries. Deze tools worden voortdurend door grote gemeenschappen onderhouden, waardoor ze betrouwbaarder en veiliger zijn dan een zelfgemaakte oplossing. Bovendien bespaar je kostbare tijd en verklein je het risico op beveiligingsfouten. In plaats van het wiel opnieuw uit te vinden, kun je je beter richten op de unieke aspecten van je applicatie.

Principes

Een autorisatiesysteem draait om meer dan alleen het toewijzen van rechten. Het moet logisch gestructureerd zijn, gemakkelijk te beheren en veilig in gebruik. Het helpt om te denken in termen van ‘least privilege‘ en gebruik te maken van modellen zoals role-based access control (RBAC) of attribute-based access control (ABAC).

Least Privilege

Dit principe houdt in dat gebruikers alleen toegang krijgen tot wat strikt noodzakelijk is voor hun taken. Zo beperk je de kans op onbedoelde acties en minimaliseer je de impact van mogelijke beveiligingsproblemen.

Role-Based Access Control (RBAC)

Met RBAC wijs je rechten toe op basis van rollen in plaats van individuele gebruikers. Dit maakt het beheer eenvoudiger en overzichtelijker, vooral bij grotere systemen met veel gebruikers. Gebruikers krijgen toegang tot functies op basis van hun rol, zoals ‘beheerder’, ‘editor’ of ‘gebruiker’, zonder dat je iedere gebruiker afzonderlijk hoeft te configureren.

Attribute-Based Access Control (ABAC)

ABAC gaat een stap verder door toegang te verlenen op basis van verschillende kenmerken, zoals tijdstip, locatie, of het type gegevens waartoe toegang wordt gevraagd. Dit model biedt meer flexibiliteit, maar kan ook complexer zijn om op te zetten en te onderhouden.

Basis Mechanisme

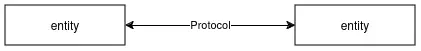

Het fundamentele mechanisme van een autorisatiesysteem kan worden gemodelleerd als een interactie tussen twee entiteiten. Zoals afgebeeld in de diagram, worden twee entiteiten met elkaar verbonden door middel van een protocol. Dit protocol bepaalt de aard van de interactie tussen deze entiteiten en legt vast welke acties wel of niet zijn toegestaan.

In de set-theorie kunnen we deze entiteiten en hun onderlinge relatie als volgt definiëren:

- Entiteiten: We kunnen een set

Edefiniëren waarin alle entiteiten in het systeem zijn opgenomen, zoals gebruikers, applicaties of externe systemen. Deze set kunnen we als volgt weergeven:E = { e1, e2, e3, ..., en }

- Protocol: Het protocol kan worden gezien als een functie

Pdie een relatie definieert tussen entiteiten. Deze relatie bepaalt welke acties een entiteiteibinnen setEmag uitvoeren op een andere entiteitej. We kunnen het protocol definiëren als een set van toegestane actiesA, waarbij elke actie wordt weergegeven als een tuple(ei, a, ej):P = { (ei, a, ej) | ei, ej ∈ E en a ∈ A }

Hierbij staatavoor de actie dieeimag uitvoeren opej.

Door het gebruik van dit model kunnen we de interacties binnen een autorisatiesysteem logisch structureren en analyseren. Het biedt een helder inzicht in welke acties mogelijk zijn en helpt om potentiële beveiligingsrisico’s te identificeren.

Opslag van Autorisatiegegevens

De opslag van autorisatiegegevens vormt de fundering van een goed werkend autorisatiesysteem. Hoe je deze gegevens opslaat, bepaalt namelijk hoe snel je systeem kan reageren op toegangsverzoeken en hoe eenvoudig je wijzigingen kunt doorvoeren. Een solide opslagstructuur voorkomt inefficiëntie en minimaliseert risico’s op fouten of beveiligingslekken.

Ik wil je graag meenemen door de verschillende opslagopties die ik zelf gebruik en hoe ik ze inzet om een betrouwbare en schaalbare oplossing te creëren.

Hoe Ik Opslagstructuren Kies

De keuze voor een bepaalde opslagstructuur hangt af van de complexiteit van het systeem en de specifieke behoeften van je applicatie. Hieronder leg ik uit welke opties ik over het algemeen gebruik, afhankelijk van de situatie, en waarom.

Relationele Databases (SQL)

Relationele databases zoals MySQL of PostgreSQL zijn ideaal voor systemen waarbij duidelijk gedefinieerde relaties en een hoge mate van dataconsistentie nodig zijn. Wat ik hieraan fijn vind, is dat ze je helpen om een gestructureerd overzicht te houden van gebruikers, rollen en rechten. Een typische opzet die ik vaak gebruik bestaat uit:- Gebruikerstabellen: Hierin leg ik alle gebruikers vast, inclusief hun basisinformatie en eventuele relatie tot een rol.

- Roltabellen: Beschrijven de verschillende rollen binnen het systeem, zoals ‘admin’, ‘editor’ en ‘gebruiker’.

- Rechtentabellen: Deze tabellen bevatten de specifieke acties die binnen het systeem uitgevoerd mogen worden, zoals

lezen,schrijvenofverwijderen. - Koppelingsstructuren: Door middel van deze structuren definieer ik welke rechten bij welke rollen horen. Dit maakt het eenvoudig om rechten in bulk toe te wijzen en aan te passen.

Relationele databases bieden de stabiliteit en dataconsistentie die nodig is voor complexe applicaties. Ze zijn echter wat minder flexibel als de toegangsregels vaak veranderen of contextafhankelijk zijn.

NoSQL Databases (Document-gebaseerd)

Soms vereist een project meer flexibiliteit en is een traditionele relationele database minder geschikt. In die gevallen werk ik graag met NoSQL-oplossingen zoals MongoDB. Wat ik fijn vind aan NoSQL, is dat het me de vrijheid geeft om complexe en dynamische autorisatieregels op te slaan zonder dat ik gebonden ben aan een vast schema.- Documentenstructuur: In plaats van tabellen, werk ik met JSON-documenten die niet alleen de rechten van gebruikers vastleggen, maar ook contextuele informatie bevatten zoals toegangsvoorwaarden (bijvoorbeeld tijdstip of locatie).

- Schemaloze opslag: Dit maakt het aanpassen van de gegevensstructuur eenvoudiger, bijvoorbeeld wanneer er nieuwe rechten of rollen moeten worden toegevoegd. Ik hoef niet telkens de hele database aan te passen, wat veel tijd en moeite bespaart.

NoSQL is mijn keuze wanneer ik te maken heb met applicaties die in korte tijd veel veranderingen ondergaan. De downside is dat je zelf goed moet letten op consistentie en query-optimalisatie om de prestaties op peil te houden.

In-Memory Opslag (Caching)

Voor real-time systemen waarbij snelheid cruciaal is, gebruik ik vaak in-memory oplossingen zoals Redis. In-memory opslag is razendsnel omdat de gegevens in het RAM-geheugen worden opgeslagen, wat ideaal is voor autorisatieregels die vaak worden opgevraagd.- Caching van Rechten: Een techniek die ik vaak toepas, is het cachen van de meest gebruikte rechten in het geheugen. Dit kan bijvoorbeeld in een e-commerce platform waar bepaalde gebruikers steeds dezelfde acties uitvoeren, zoals het plaatsen van bestellingen of het bekijken van hun bestelgeschiedenis.

- Tijdelijke Opslag: Omdat in-memory databases niet bedoeld zijn voor permanente opslag, gebruik ik ze meestal in combinatie met een relationele of NoSQL-database, waarbij ik regelmatig controleer of de cache nog synchroon loopt met de onderliggende gegevens.

Hoewel in-memory oplossingen uitstekend werken voor snelle toegang, zijn ze niet geschikt voor het opslaan van gevoelige gegevens of voor langetermijnopslag, omdat de gegevens verloren gaan bij een herstart van de server.

Hoe Ik Veiligheid Waarborg in de Opslag

Het opslaan van autorisatiegegevens vereist ook aandacht voor veiligheid. Je wilt natuurlijk voorkomen dat gevoelige rechten of toegangsregels per ongeluk toegankelijk worden voor onbevoegden. Mijn aanpak is om altijd de volgende beveiligingsmaatregelen te hanteren:

- Versleuteling: Zowel tijdens opslag als tijdens transport. Hierdoor zijn de gegevens altijd beschermd, ook als ze worden onderschept.

- Beperkte toegang: Ik zorg ervoor dat alleen de onderdelen van de applicatie die de gegevens echt nodig hebben, toegang krijgen tot de opslag.

- Auditing en Logging: Ik houd bij wie welke gegevens raadpleegt of wijzigt, zodat ik verdachte activiteiten snel kan opsporen.

Het bouwen van een autorisatiesysteem vereist een slimme aanpak. In plaats van een eigen systeem te ontwikkelen, is het vaak verstandiger om gebruik te maken van bewezen libraries die veiliger en betrouwbaarder zijn. Door gebruik te maken van modellen zoals role-based access control (RBAC) of attribute-based access control (ABAC), kun je een helder gestructureerd systeem opzetten dat zowel eenvoudig te beheren als veilig is. Het toepassen van het ‘least privilege’-principe zorgt ervoor dat gebruikers alleen toegang krijgen tot wat ze nodig hebben, wat de kans op beveiligingsproblemen vermindert.

Daarnaast is de opslag van autorisatiegegevens een cruciaal onderdeel van een goed systeem. Relationele databases bieden stabiliteit, NoSQL-oplossingen geven flexibiliteit en in-memory opslag zorgt voor snelle toegang. Welke oplossing je kiest, hangt af van de behoeften van je applicatie. Zorg er altijd voor dat je de opslag van gegevens goed beveiligt met versleuteling en toegangsbeheer, zodat je systeem veilig en efficiënt blijft functioneren.